آزمون نفوذپذیری(Penetration Test)

با نگاهی اجمالی به عناوین اخبار کامپیوتری به راحتی می توان دریافت که میزان تهاجم های کامپیوتری روز به روز در حال افزایش است. گسترش شبکه جهانی اینترنت و به تبع آن افزایش کاربران این شبکه، بستر مناسبی را برای وقوع حملات فراهم آورده است. در بسیاری از موارد آشنا نبودن کاربران با سطحی ترین مفاهیم امنیت شبکه باعث نفوذ به سیستم و شبکه می شود. توجه به این نکته بسیار حائز اهمیت است که جلوگیری از ورود نفوذ گران اینترنتی به معنی وجود امنیت در برابر خرابکاران نیست. آمارها نشان دهنده این است که بسیاری از خرابکاری ها از داخل شبکه توسط افرادی مانند کارمندان ناراضی و یا مراجعه کنندگان به آن سازمان، که به شبکه دسترسی دارند، صورت پذیرد. لذا ارزیابی میزان آسیب پذیری و نفوذپذیری شبکه ها و تحلیل مداول اجتناب ناپذیر است.

هدف:

هدف از آزمون نفوذ پذیری و آسیب پذیری یافتن رخنه هایی است که ممکن است یک هکر از آن برای نفوذ به سیستمها و دستیابی به اطلاعات محرمانه و یا عملیات خرابکارانه استفاده نماید.

تست نفوذپذیری و نفوذ اخلاقی (Ethical Hacking) ، ابزاری برای برخورد با تهدیدات آسیب پذیری ها، خطرها (Risks) و Exploit ها می باشد.

چرا تست نفوذپذیری

بسیاری از سازمان ها از تست نفوذپذیری برای پیدا نمودن رخنه های موجود در شبکه، قبل از اینکه هکرها این کار را انجام دهند، استفاده می کنند. بعد از برقراری سیاست و رویه های امنیتی، سازمان ها یک تست نفوذپذیری جامع را برای محک زدن تاثیر آن سیاست ها به کار می برند.

هدف اصلی تست نفوذ پذیری، یافتن رخنه ها به گونه ای است که بتوان آن ها را بر طرف نمود(این برطرف کردن آسیب پذیری ها می تواند با استفاده از وصله ها (Patch) دوباره تنظیم کردن سیستم ها، تغییرمعماری، تغییر پردازش ها و ... انجام می گیرد.

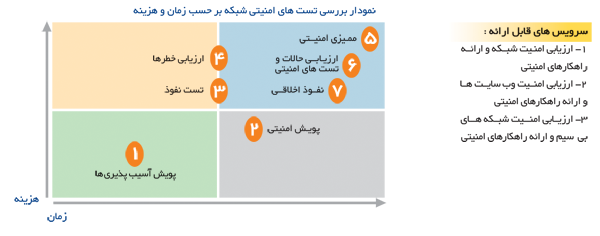

مراحل کلی انجام آزمون

|

شـرح |

مـراحـل |

|

· در این مرحله با توجه به سفارش سازمان، سیستم ها و سرویس هایی که تست بر روی آن ها باید صورت گیرد مشخص می شوند. |

قلمـرو تست |

|

· سرویس های قابل دسترسی توسط عموم · DNS · AccesPointها · IPهای قابل دسترسی برای عموم |

جمع آوری اطلاعات (غیرفعال) |

|

· بررسی آدرس های IP، غیر از آدرس هایی که گزارش شده است · جستجو و یافتن شماره ها، آدرس های Email و سایر منابع که گزارش نگردیده است · مهندسی اجتماعی |

جمع آوری اطلاعات (فعال) |

|

· تکنیک های پویش پورت ها بر اساس توپولوژی شبکه، به منظور شناسایی Host ها، سیستم های عامل و سرویس ها |

شنـاسـایی و تشخیـص سرویس ها و سیستم عامل ها |

|

· ارزیابی سیاست های امنیتی بر روی فایروال ها و روترها و اعمال تغییرات بر روی آن ها |

تست فایروال ها و روترها |

|

· سیستم های IPS/IDS با استفاده از بررسی ها و همچنین اطلاعات فراهم شده، مورد ارزیابی قرار می گیرند. · تست های گوناگونی به منظور ارزیابی کارایی و دقت این سیستم ها انجام می شود. |

تست سیستم های کشف نفوذ IPS/IDS |

|

· انجام تست های DDos و DoS و اعمال تغییرات لازم بر روی دستگاه ها |

تست DoS و DDoS |

|

· آسیب پذیری ها موجود، برای سیستم های مورد تست، بررسی گردیده و دسته بندی آن ها بر اساس میزان مخرب بودن صورت می پذیرد |

تست آسیب پذیری |

|

· در این مرحله با استفاده از نتایج بدست آمده از مراحل قبل، عملیات نفوذ به سیستم و نشانه گذاری با استفاده از روش های گوناگون به انجام می رسد |

نفوذ به سیستم |

|

· در گزارش تست نفوذ پذیری علاوه بر مشخص نمودن خطرها و تهدیدات به ارائه راهکارها پرداخته می شود. در این گزارش ها سریعترین و در عین حال بهترین راهکارها ارائه خواهند گردید. |

ارائه گزارش |