Port-Based Authentication 802.1x

مقوله امنیت بخشی جدا ناپذیر و غیر قابل انکار در دنیای IT می باشد و تجربه نشان داده است که سهل انگاری و یا عدم توجه کافی در این بخش خساراتی جبران ناپذیر را برای سازمان ها و یا حتی اشخاص پدید آورده است. چرا که اطلاعات مورد استفاده درون سازمان یکی از شروط اصلی جهت ادامه روند کاری آن می باشد. توجه کافی به مقوله امنیت اطلاعات برای ما سه فاکتور محرمانه بودن، همیشه در دسترس بودن و اطمینان از سلامت اطلاعات و به همراه آن بهبود روند کاری سازمان و افزایش سرعت انجام امور و کاهش هزینه ها را به همراه دارد. امنیت اطلاعات بخش عمده ای از فعالیت های یک سازمان را شامل می شود، منظور از فعالیت های یک سازمان فقط تولیدات آن نمی باشد. بلکه روند جلوگیری از سرقت، دستکاری و یا هر عملی که سلامت آن را به خطر می اندارد را نیز شامل می شود. در ضمن شایان ذکر است که مسئولان شبکه در قسمت امنیت فقط با مسائل ساده ای مانند ویروس ها روبرو نیستند بلکه مسئول حفاظت از دارایی های با ارزشی هستند که گاهی اوقات اهمیت آنها احساس نمی شود.

با توجه به آنچه ذکر شد استفاده از راهکارهای امنیتی موجود و قابل اعتماد می تواند حفاظت اطلاعات و دارایی های یک سازمان را تضمین کند. لازم به ذکر است امروزه پیاده سازی راهکارهای امنیتی همچون گذشته مشکل و پر هزینه نیستند و در اکثر این موارد تغییرات عمده ای در ساختار شبکه اعمال نمی کنند. IEEE 802.1x یکی از پرقدرتمندترین این راهکارها بوده که در ادامه به معرفی آن می پردازیم.

استفاده از IEEE 802.1x به شما این امکان را می دهد تا دسترسی به شبکه را به افرادی که هویت آنها مشخص شده است محدود نمائید، در واقع پیش از مشخص شدن هویت افراد، پورت در وضعیت UnAthenticated قرار گرفته و هیچگونه داده ای بجز داده های کنترلیِ لازم برای تعیین هویت منتقل نخواهند شد.

برای آشنایی با IEEE 802.1x ابتدا باید با مفهوم Authentication و تفاوت آن با Authorization آشنا شویم. Authentication روند شناسایی و Authorization روند ارائه دسترسی خاص بر اساس Authentication است. این استاندارد توسط کمیته فنی IEEE 802.1 طراحی شده است و به طور کل یک چارچوب برای کنترل دسترسی بر اساس پورت است که منظور ما از این پورت در شبکه های Wired پورت سوئیچ و در شبکه هایWireless منظور Access Point است.

به طور کلی می توان گفت هر دستگاهی که تقاضای استفاده از منابع شبکه را دارد در ابتدای ورود باید مورد بازبینی قرار گرفته و شناخته شود پس از آن امکان استفاده از شبکه را خواهد داشت.

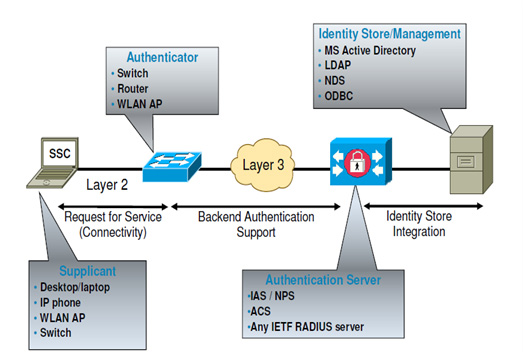

فرایند شناسایی درIEEE 802.1X از دید فیزیکی نیازمند سه جزء می باشد:

1.یک دستگاه که تقاضای اتصال به شبکه را دارد

· (Supplicant(e.g. PC))

2.یک دستگاه که ارتباط را می پذیرد

· (Authenticator (e.g. Switch))

3.یک بانک اطلاعاتی از credentialهای موجود جهت دریافت و تصدیق تقاضاها

· (Authentication SRV(e.g. Radius SRV)

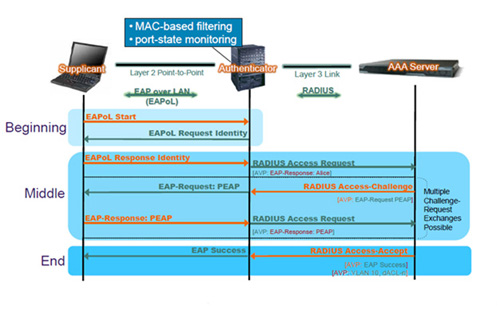

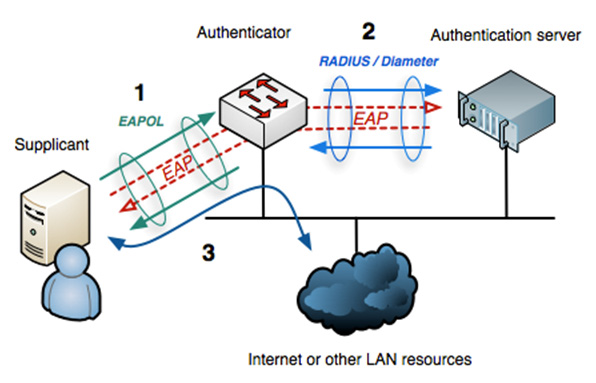

روند شناسایی در IEEE 802.1X :

همان طور که در تصویر بالا مشخص است یک دستگاه جهت دسترسی به شبکه باید مورد شناسایی قرار گیرد، این شناسایی بوسیله EAP انجام می شود، به همین منظور اطلاعات EAP در فریم های EAPoL و یا EAPoW قرار گرفته و به سمت شناساگری که 802.1X بر روی پورت آن فعال است ارسال می شود سپس شناساگر آنرا به سمت سرور شناسایی (Radius) هدایت می کند.

به دلیل اینکه IEEE 802.1X از پروتکل EAP استفاده می کند و این پروتکل امکان استفاده از متد های مختلف شناسایی را به IEEE 802.1X می دهد این راهکار از انعطاف پذیری بالایی در شناسایی انواع دستگاه ها و امکان همکاری و استفاده از سایر راهکار های امنیتی را دارا می باشد .

خلاصه ویژگی ها:

· شناسایی هویت کاربر پیش از اجازه دسترسی به شبکه سازمان

· جلوگیری کامل از دسترسی های غیر مجاز به شبکه سازمان (Block کردن کامل پورت)

· استفاده از نام کاربری و رمز عبور و یا Certificate برای شناسایی هویت

· امکان استفاده از Dynamic VLan (قرارگیری در VLan با توجه به هویت کاربر، نه موقعیت فیزیکی)

· اعمال سیاست های دسترسی گوناگون با توجه به سطح کاربر شناسایی شده

· قرار دادن کاربران شناسایی نشده در VLan مهمان و یا Block کردن آنها

· کنترل زمان و مکان دسترسی کاربران با توجه به هویت و سایر ویژگی های آنها

· قابلیت ثبت وقایع و نحوه دسترسی ها و گزارش گیری های متفاوت